Một chuyên gia bảo mật mới đây phát hiện ra 5 tiện ích chặn quảng cáo khả nghi trên kho phần mềm cho trình duyệt Chrome của Google. Tổng số lượt tải về và cài đặt của 5 chương trình này lên tới hơn 20 triệu người.

Các phần mềm này thường có quyền “xem” mọi thứ mà người dùng làm trên mạng, cho phép kẻ tạo ra chúng ăn cắp tất cả thông tin của nạn nhân nhập vào những website họ ghé qua, kể cả mật khẩu, lịch sử truy cập, tài khoản ngân hàng…

Andrey Meshkov, đồng sáng lập công ty Adguard là người phát hiện ra vấn đề với 5 tiện ích mở rộng nói trên. Ông cho biết thực tế đây là các chương trình nhái của phần mềm chuẩn có tên Ad Blockers.

Những kẻ tạo ra các tiện ích nhái trên sử dụng những từ khóa tìm kiếm phổ biến trên tên sản phẩm và phần mô tả nhằm tăng khả năng tiếp cận người dùng.

Sau khi Meshkov phát hiện ra vấn đề, ông lập tức báo cáo lên Google và hãng đã nhanh chóng gỡ toàn bộ ứng dụng khả nghi ra khỏi kho tiện ích cho trình duyệt.

Nếu người dùng đang sử dụng các tiện ích dưới đây cần gỡ ngay khỏi trình duyệt Chrome: AdRemover for Google Chrome (hơn 10 triệu người dùng), uBlock Plus (hơn 8 triệu người dùng), Adblock Pro (nhái, hơn 2 triệu người dùng), HD for YouTube (hơn 400.000), Webutation (hơn 30.000).

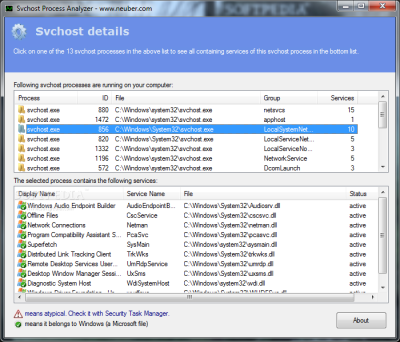

Meshkov đã tải chương trình AdRemover về và phân tích, phát hiện ra đoạn mã độc ẩn bên trong một phiên bản được chế lại của jQuery, một thư viện JaveScript phổ biến. Mã này có mục đích gửi thông tin các website mà người dùng truy cập về một máy chủ điều khiển từ xa.

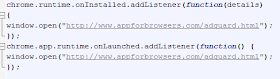

Nội bộ, điều duy nhất các ứng dụng này làm là:

chrome.runtime.onInstalled.addListener: sau khi ứng dụng được cài đặt, trang web này sẽ được mở trong Chrome.

chrome.app.runtime.onLaunched.addListener: khi nó được khởi chạy, trang web này được mở trong Chrome.

URL đang được thay đổi. Đây là những liên kết được dẫn đến cho đến nay:

hxxp: //www.appforbrowsers.com/adguard.html

hxxp: //www.surprisess.com/adguard.html

hxxp: //www.appforchrome.com/adguard.html

Và có một số người khác nói rằng, sau khi đi đến một số loại tập hợp ứng dụng, chuyển hướng đến AdBlock thực.

hxxp: //prodownnet.info/adblock-super/

hxxp: //appstoreonline.blogspot.com/search/label/adblock%20chrome

hxxp: //appstoreonline.blogspot.com/search/label/adblock%20youtube

Hầu hết trong số họ mở các trang web khuyến khích người dùng tải xuống một chương trình có tên Adguard. Trình chặn quảng cáo giả định cho PC có phần mở rộng riêng cho các trình duyệt khác nhau. Phần mềm quảng cáo này có được cải trang thành phần mềm chống phần mềm quảng cáo không? Không phải là một câu trả lời dễ dàng. Google chặn trang web nếu được truy cập bằng Chrome, ít nhất vài ngày trước. Nó có nghĩa là Google (và có thể chỉ là họ) suy nghĩ hoặc nghĩ rằng một ngày nào đó URL này phải nằm trong một danh sách đen.

Tiện ích khả nghi này sau đó nhận các lệnh từ máy chủ trên, thực thi lệnh và có thể thay đổi hoạt động của trình duyệt. Để tránh bị phát hiện, các lệnh này được ẩn trong một bức ảnh trông có vẻ vô hại.